RanSim

KnowBe4の無料ランサムウェア対策ツールは、一般的なランサムウェアやクリプトマイニング攻撃に対し、組織のネットワークがどれほど脆弱かを明確にします。

今日からできる、エンドポイントの安全点検。RanSimでセキュリティの穴を見つけましょう。

RanSimは、ランサムウェア感染シナリオ25種類およびクリプトマイニング感染シナリオ1種類を実行し、導入済みのアンチウイルスやEDRが、最新のランサムウェアにどう反応するかを数分で診断します。

RanSimの仕組み:

- ランサムウェアとクリプトマイニングの攻撃シナリオを安全にシミュレーション

- ユーザーファイルの使用はなし

- 25種類のシナリオを用意

- インストーラをダウンロードするだけで、すぐ実行

- わずか数分で結果を確認

注:Windows 10 以降を搭載したWindowsベースのワークステーション用に作成されています。RanSimは既存のファイルに変更を加えることはありません。シミュレーションの一環として、RanSimはローカルディスク上のすべてのファイルを一覧化します。暗号化を目的として、模擬データファイルがインターネットからダウンロードされます。

RanSim をダウンロード する

ランサムウェアの確認方法

ランサムウェアとは、ユーザーが自身のデバイスを利用できない状態にしたり、ファイルへのアクセスをブロックしたりした上で、その復元に対して金銭(身代金)を要求する、悪質なマルウェアです。ランサムウェア攻撃は、システム停止やデータ損失、知的財産の盗難につながるものであり、特定の業界では、攻撃自体がデータ侵害と見なされています。

その他のランサムウェアの例やモバイルフィッシング、そしてその攻撃を防ぐ方法については、ランサムウェアに関する詳細ガイドをご覧ください。

ランサムウェアに関するFAQ

ステップ1: すべての接続を切断する - 感染したコンピュータをネットワークから切り離し、無線機能(Wi-Fi、Bluetooth、NFC)をすべて無効にします。

ステップ2: 感染の範囲を特定し、次の点について暗号化の兆候がないか確認します。

a.マッピングまたは共有されたドライブ

b.他のコンピュータからマッピングまたは共有されたフォルダ

c.あらゆる種類のネットワークストレージデバイス

d.外付けハードドライブ

e.あらゆる種類のUSBストレージデバイス(USBメモリ、メモリスティック、携帯電話/カメラ付属物)

f.クラウドベースストレージ(DropBox、Google Drive、OneDriveなど)

ステップ3: データや認証情報が盗まれたかどうかを判断する - ログやDLPソフトウェアを確認し、データ漏洩の兆候がないかを探ります。ステージングファイルとして使われた可能性のある極秘データが入った、予期しない大きなアーカイブファイル(zip、arcなど)があるかどうかを確認します。また、マルウェアやツール、スクリプトを探し、データの発見やコピーに使われた形跡がないかを確認します。ランサムウェア集団からデータや認証情報が盗まれた旨の通知が来たら、ランサムウェアによるデータ窃盗があったことは確実です。

ステップ4: ランサムウェアの亜種を特定する - ランサムウェアの亜種/種類(例:Ryuk、Dharma、SamSamなど)

ステップ5: 対応を決定する - 被害の範囲と対処すべきランサムウェアの種類が確認できたら、次に取るべき行動を適切に判断します。方法は様々ですが、基本的な対応は以下のとおりです。

対応1: データや認証情報が盗まれた場合 1.身代金を支払い、ハッカーによるデータや認証情報の流出を防ぐべきかどうかを判断します。2.身代金を支払った場合は、対応2の1と3のステップは必要ありません。

対応2: 身代金を支払わず、バックアップからファイルを復元する必要がある場合 1.バックアップの場所を特定します。 a.必要なファイルがすべてあることを確認します。 b. バックアップの完全性(メディアが読み取れない、ファイルが破損しているなど)を確認します。 c.可能であればシャドウコピーを確認します(新しいランサムウェアでは利用できない場合があります)。 d.クラウドストレージ(例:DropBox、Google Drive、OneDrive)に保存されている可能性のあるファイルの以前のバージョンを確認します。2.感染したシステムからランサムウェアを排除します。3.バックアップからファイルを復元します。4.感染経路を特定し、対応策を決めます。

対応3: 復号化を試す 1.可能であれば、ランサムウェアの種類とバージョンを特定します。 2.復号ツールを検討します(新しい亜種には対応していないことがあります)。問題なければ、次のステップに進みます。3.暗号化されたファイルを含むストレージ媒体(ハードドライブ、USBメモリなど)を接続します。4.ファイルを復号化します。5.感染経路を特定し、対応策を決めます。

対応4: 何もしない(ファイルを諦める) 1.ランサムウェアを除去します。 2.今後の復号化のために暗号化ファイルをバックアップします。(オプション)

対応5: 交渉し、身代金を支払う 1.可能であれば、身代金の減額や支払期間の延長の交渉を試みます。2.ランサムウェアに利用する支払方法を決定します(ビットコイン、キャッシュカードなど)。3.支払金額を調達します(多くの場合ビットコインです)。a. ビットコインを購入する取引所を決定します(時間を厳守してください)。b. アカウント/ウォレットを設定し、ビットコインを購入します。4.暗号化されたコンピュータをインターネットに再度接続します。5.TORブラウザをインストールします(オプション)。6.ビットコインの支払先を確認します。これは、ランサムウェアの画面上か、この件のために設定されたTORサイト上にあります。7.身代金を支払います。(ビットコインをランサムウォレットに送金します。)8.暗号化されたファイルのあるすべてのデバイスがコンピュータに接続されていることを確認します。9.ファイルの復号化は24時間以内に開始されます。多くの場合、数時間以内に始まります。10.感染経路を特定し、対応策を決めます。

ステップ6: 将来の攻撃から身を守る - 将来の攻撃を防ぐために、組織固有のランサムウェア対策チェックリストを作成し、実施します。

ランサムウェアの攻撃は、これからも続くことが予想されるでしょう。ランサムウェアは決して新しい脅威ではないため、組織は、攻撃を防ぐ方法や、万が一組織のデータやシステムが暗号化されてしまった場合の復旧方法について十分に熟知しているはずです。しかし、攻撃の手口はここ数年で変わってきています。次に最善の予防策を紹介します。

- 基本的なサイバーセキュリティ対策の徹底 基本的なサイバーセキュリティ対策の徹底こそが、ランサムウェアを含むあらゆる種類の攻撃に対する最も重要な防御策です。サイバーセキュリティ対策には様々な意味がありますが、まずは強固な脆弱性管理を実践し、すべてのデバイスに最新のセキュリティパッチを適用することが重要です。また、最新のウイルス対策ソフトを実行する、準拠していないシステムへのアクセスを制限する、規制準拠のために既に実施しているその他の措置を講じるなど、基本的なセキュリティ対策も大切です。

- ペネトレーションテスト 基本的なサイバーセキュリティ対策が整ったら、次の段階としてペネトレーションテストを実施し、組織内のインターネットに接続されているすべてのシステムが保護されていることを確認しましょう。どのような手段やメカニズムを用いてハッキングやブルートフォース攻撃が仕掛けられ、ファイアウォールなどの他の保護機能を迂回してアプリケーションや内部システムにアクセスするのかを特定することで、組織内の脆弱性が発見される前に、その部分を修正することができます。

- 取締役会での審議 サイバーセキュリティは取締役会レベルの問題になってきています。なぜなら、攻撃は組織の収益やブランド、評判や継続的な業務に重大な影響を与える可能性があるからです。そのため、ランサムウェアについては、取締役会レベルで具体的に議論するに値します。これによって、ランサムウェアが事業に及ぼすリスクを具体的に理解し、攻撃の被害を防止・軽減するための予算作りが進むでしょう。会社が保護策(サイバー対策の改善など)を追加で実施したり、攻撃の拡大を防ぐために自動対応技術を導入したりする場合、この議論は、極めて重要な役割を果たすことでしょう。

- トレーニングのカスタマイズ。 攻撃の入り口として効果的に利用されてきた脆弱性の一つに、「人」があります。最新のサイバーセキュリティ技術を備えたとしても、従業員をトレーニングしなければ、危険であることに変わりはありません。ランサムウェアを防ぐトレーニングは、従業員にフィッシング攻撃を認識させることから始まります。そして、攻撃が疑われる場合にどう対応すべきかを伝えることが大切です。ユーザーの警戒心は高まってきていますが、攻撃者が組織に侵入する上で最も効果の高い手法は、フィッシング詐欺とソーシャルエンジニアリングです。ユーザーにURLの検証方法を教えたり、リンクや添付ファイルをクリックしないよう指導したりすることは、あらゆる種類の攻撃から身を守る上で非常に効果的です。

セキュリティ責任者は、攻撃を防止することに加えランサムウェア対応に特化したトレーニングの導入を検討することをお薦めします。従業員がランサムウェアに感染したかどうかは、比較的簡単に判断することができます。画面が消え、ポップアップが表示されて、身代金を要求するURLへ誘導されます。多くの場合、身代金はビットコインでの支払いを求められます。攻撃発生時にどのような対応策を講じるかをトレーニングしたり、セキュリティチームの緊急連絡先を伝えたりしておくことで、ユーザーは安心して行動することができるでしょう。 - 攻撃の範囲を制限する。 ランサムウェア対策には、攻撃の防止だけでなく、万一攻撃が成功した場合の被害を最小限に抑えるための措置を考えておくことが重要です。まず、攻撃の行動パターンやヒューリスティックを特定し、指標が検出された際に自動的に該当システムの隔離・修復を開始できるSIEMシステムなどのツールを導入しましょう。ネットワークセグメンテーションなどのツールを活用すれば、攻撃がネットワーク内を移動するのを防ぐこともできます。

電子メールによる感染 - 一見無害に見える電子メールの添付ファイルが関係している攻撃はよくあります。多くの場合、本来のファイルの種類がわからないように複数の拡張子を持つファイルが送信されてきます。ユーザーが添付ファイル付きのフィッシングメール、あるいはソフトウェアのダウンロードリンクが記載されたメールを受信したときに、その添付ファイルの信頼性や送信者の意図を確認せずにインストールや開封をしてしまうと、これが直接ランサムウェア感染につながってしまいます。このような形でユーザーの端末にランサムウェアをインストールする手法は多く見られます。

ドライブバイダウンロード - 近年、ドライブバイダウンロードを通じて発生する感染が増加しています。これは、古いブラウザやソフトウェアプラグイン、またはパッチが適用されていないサードパーティ製アプリケーションを使用している状態で、改ざんされたウェブサイトにアクセスすることで起こります。改ざんされたウェブサイトは、エクスプロイトキット(EK)を実行し、既知の脆弱性を確認します。多くの場合、ソフトウェアの欠陥を突き、悪意のあるコードを実行できるようにします。欠陥が見つかっても、通常ソフトウェアベンダーにより迅速に修正されます。しかしユーザーが脆弱である時間は、常に存在します。

無料のソフトウェアによる感染 - ソフトウェアの無料版を提供することもユーザーのコンピュータを感染させる一般的な方法です。これには様々な形態が存在します。例えば、高額なゲームやソフトウェアの「クラック版」、無料ゲーム、ゲームの「改造版」、成人向けコンテンツ、スクリーンセーバー、あるいはオンラインゲームで不正操作をしたり、ウェブサイトのペイウォールを回避したりできるとして宣伝されている偽のソフトウェアなどです。これらの方法でユーザーを狙い、ハッカーはファイアウォールやメールフィルターを回避できるようになります。つまり、ユーザーに自らファイルをダウンロードさせることによって、攻撃を可能にしているのです。一例として、ゲーム「Minecraft」の人気を利用し、同ゲームのプレイヤーに対して「改造版」を提供するという手口で実行されたランサムウェア攻撃があります。これは、ゲームをインストールする時に、数週間後に起動するよう設定されたスリーパー型のランサムウェアが同時にインストールされるという手法で行われました。

修正されていない脆弱性を悪用して、悪意あるソフトウェアをインストールさせる方法もあります。パッチが適用されていないバージョンのAdobe Flashの脆弱性、Javaのバグ、古いウェブブラウザから、パッチが適用されていない古いオペレーティングシステムなど、その種類は多岐にわたります。

リモートデスクトッププロトコル(RDP) - インターネットに公開されたリモートデスクトッププロトコル(RDP)セッションは、ネットワークを感染させる非常に一般的な手段です。RDPセッションを使用すると、Windowsコンピュータにリモートでログインすることができ、ユーザーがそのコンピュータの前に座っているかのように操作することができます。この技術は通常、通信にポート3389を使用します。多くの組織では、インターネットからの通信をファイアウォールで許可しているため、ユーザーはリモートでコンピュータにアクセスすることができます。ハッカーは、こうした無防備なコンピュータを攻撃し、ネットワーク内でマルウェアを拡散させる技術を高めてきています。RDPは、修正されていない脆弱性が原因であったり、またはユーザーが非常に脆弱なパスワードを選択していたり、アカウントロックアウトを有効にしていなかったために、パスワードを推測されて悪用されることがあります。

- 起動 をクリックしてRanSimを起動するか、デスクトップ上のRanSimアイコンをダブルクリックしてください。

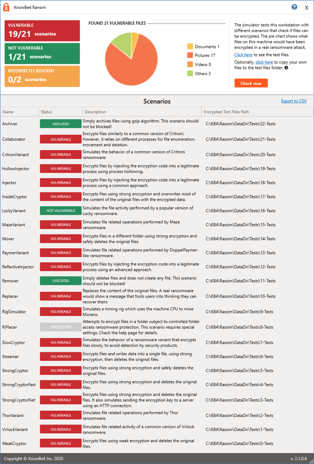

- 今すぐ確認ボタンをクリックして、RanSimソフトウェアを開始してください。クリックされると、RanSimは21種類の独立した感染シナリオを実行します。また、2種類の「誤検知」シナリオも実行します。お使いのアンチウイルスソフトにこれらのシナリオの実行を許可するよう設定してください。

- スキャンが完了すると、21種類のシナリオと2種類の誤検知シナリオに基づき、システムが脆弱であるか否かを示す結果画面が表示されます。実際のランサムウェア攻撃が発生した場合は、どれだけのファイルが危険にさらされていたかも表示されます。

再度今すぐ確認ボタンをクリックして追加のチェックを行うこともできます。最初の分析を実行した後、必要に応じてテストファイルをテストファイルフォルダに追加することも可能です。このファイルはRanSimで実施される追加のチェックで使用され、ランサムウェア攻撃による暗号化に対する脆弱性を確認します。

詳細については、RanSim製品マニュアルをご覧ください。

RanSimがすべてのテストシナリオの実行を完了すると、RanSimの起動後に見つかった情報をCSVファイル形式でダウンロードします。このCSVファイルを使用して、ユーザーのファイルが様々なランサムウェア攻撃に対してどの程度耐えられるかを比較することができます。ダウンロードリンクは結果ページの右上にあります。

これらの結果を使用して、感染シナリオで不合格だった文書やファイルを保護することができます。ユーザーにセキュリティ意識向上トレーニングを実施しフィッシング攻撃を見分けることができるようにすることで、組織がランサムウェア攻撃の被害に遭うリスクを低減します。

詳細については、RanSim製品マニュアルをご覧ください。

ランサムウェアは、新たな亜種の出現は少なくなっているものの、核武装のように強固で、より高度なものになっています。昔のハッカーは主に一般消費者を標的にし、実行すると即座に暗号化が行われていました。その後、ランサムウェアの攻撃集団は、企業を標的にすることでより多くの収益を得られることに気づきました。初めに組織内で増殖を続け、その過程で認証情報を収集し、ファイルを暗号化していきます。脅威は現在、その手法がかなり巧妙になっています。侵入すると、マルウェアが「本拠地へ連絡」します。これによってハッカーは、被害者にとって最も価値のあるデータ、現実的に要求できる金額、早急に金銭を得られる暗号化の対象を分析します。

現在のランサムウェアグループの多くが、最も価値のあるデータを不正に流出し、さらに公開ウェブサイト上にそのデータを晒すと脅迫します。このような犯罪者は、二重の支払いを要求することがあります。一度目は復号化キーのため、二度目は盗んだデータを削除するためです。あるサイバーセキュリティ保険コンソーシアムは、米国だけで、これらの犯罪組織へのランサムウェアの支払いが1日あたり100万ドルに上ると発表しました。

この金額には復旧費用やダウンタイムによる損失は含まれていませんが、身代金の額をはるかに上回っています。これまでに、学区や警察署、さらには都市全体を含む、数万ものランサムウェア被害が発生しています。重要なのは、標的となるのは大企業だけでなく、中小企業もリスクに晒されているという点です。

サイバー犯罪者は常にソーシャルエンジニアリングを利用し、ランサムウェアのテーマを更新して最新の状態を維持しています。この中には、FBIや国税庁を装ったもの、そして残念ながら最近では新型コロナウィルスをテーマにしたランサムウェアも含まれています。テーマの更新に加え、サイバー犯罪者はランサムウェアを拡散させるための新たな創意工夫を凝らした手法も開発しております。これには「Dot」や「Philadelphia」といったランサムウェア・アズ・ア・サービス(RaaS)型の亜種が含まれており、他の2つの組織を感染させれば無料でファイルを返却するというものです。一部のランサムウェアの亜種については、YouTube上にマーケティング動画も存在しています。