RanSim

Nuestra herramienta gratuita de ransomware determinará qué tan vulnerable es su red a los ataques comunes de ransomware y criptominería.

¿Su red es eficaz contra las infecciones de ransomware cuando el personal cae en ataques de ingeniería social?

El software “RanSim” le permite comprobar rápidamente la eficacia de su protección de red actual.

Probará 24 escenarios de infección de ransomware y 1 escenario de infección de criptominería, y le mostrará si hay alguna estación de trabajo que sea vulnerable.

Cómo funciona RanSim:

- Simulación 100 % inofensiva de infecciones reales de ransomware y criptominería

- No utiliza ninguno de sus archivos

- Prueba 25 tipos de escenarios de infección

- Solo tiene que descargar el instalador y ejecutarlo

- ¡Obtendrá los resultados en unos pocos minutos!

NOTA: Creado para estaciones de trabajo con Windows 10 o versiones posteriores. RanSim no altera ningún archivo existente en el disco. Como parte del software, RanSim enumera todos los archivos del disco o discos locales. A efectos de cifrado, los archivos de datos simulados se descargan de Internet.

Quiero mi descarga de RanSim

Definición de ransomware

El ransomware se define como malware malintencionado que bloquea a los usuarios de sus dispositivos o bloquea el acceso a los archivos hasta que se paga una suma de dinero o rescate. Los ataques de ransomware provocan tiempo de inactividad, pérdida de datos, posible robo de propiedad intelectual y, en determinados sectores, un ataque se considera una violación de seguridad de datos.

Conozca más ejemplos de ransomware, phishing móvil y cómo prevenir ataques en nuestro Recurso definitivo contra el ransomware.

Preguntas frecuentes sobre el ransomware

PASO 1: Desconecte todo. Desenchufe las computadoras infectadas de la red y desactive cualquier función inalámbrica: wifi, Bluetooth, NFC.

PASO 2: Determine el alcance de la infección, verifique lo siguiente en busca de indicios de cifrado:

a. Unidades asignadas o compartidas

b. Carpetas asignadas o compartidas de otras computadoras

c. Dispositivos de almacenamiento en red de cualquier tipo

d. Discos duros externos

e. Dispositivos de almacenamiento USB de cualquier tipo (memorias USB, tarjetas de memoria, teléfonos/cámaras conectados)

f. Almacenamiento basado en la nube: DropBox, Google Drive, OneDrive, etcétera

PASO 3: Determine si se robaron datos o credenciales: revise los registros y el software DLP para detectar cualquier indicio de fuga de datos. Busque archivos de gran tamaño inesperados (por ejemplo, zip, arc, etc.) que contengan datos confidenciales que podrían haberse usado como archivos de montaje. Busque malware, herramientas y scripts que podrían haberse usado para buscar y copiar datos. Uno de los indicios más precisos del robo de datos por ransomware es un aviso de la banda de ransomware implicada que anuncia que sus datos o credenciales fueron robados.

PASO 4: Determine la cepa del ransomware: ¿qué cepa/tipo de ransomware es? Por ejemplo: Ryuk, Dharma, SamSam, etcétera

PASO 5: Determine la respuesta: ahora que conoce el alcance de los daños, así como la cepa de ransomware a la que se enfrenta, puede tomar una decisión más informada sobre cuál será su próxima medida. Hay muchos tipos de respuesta. A continuación, se incluye un resumen de las posibles respuestas:

Respuesta 1: En caso de robo de datos o credenciales 1. Determine si se debe pagar un rescate para evitar que los hackers divulguen datos o credenciales. 2. Si se debe pagar un rescate, puede omitir los pasos 1 y 3 de la Respuesta 2 de recuperación.

Respuesta 2: Si no se paga rescate y necesita restaurar sus archivos desde la copia de seguridad. 1. Ubique sus copias de seguridad. a. Asegúrese de que estén todos los archivos que necesita. b. Verifique la integridad de las copias de seguridad (es decir, medios que no leen o archivos dañados). c. Verifique si hay copias de sombra, si es posible (puede que no sea una opción en los ransomware más recientes). d. Verifique si hay versiones anteriores de archivos almacenados en la nube, como DropBox, Google Drive o OneDrive. 2. Elimine el ransomware de su sistema infectado. 3. Restaure sus archivos de las copias de seguridad. 4. Determine el vector de la infección y abórdelo.

Respuesta 3: Intentar descifrar 1. Determine la cepa y la versión del ransomware, si es posible. 2. Busque un descifrador, puede que no haya ninguno para las nuevas cepas. Si tiene éxito, continúe los pasos… 3. Adjunte cualquier medio de almacenamiento que contenga archivos cifrados (discos duros, memorias USB, etc.). 4. Descifre los archivos. 5. Determine el vector de la infección y abórdelo.

Respuesta 4: No hacer nada (perder los archivos) 1. Elimine el ransomware. 2. Realice una copia de seguridad de sus archivos cifrados para un posible descifrado futuro (opcional).

Respuesta 5: Negociar o pagar el rescate 1. Si es posible, puede intentar negociar un rescate más bajo o un período de pago más extenso. 2. Determine los métodos de pago aceptables para la cepa de ransomware: Bitcoin, tarjeta de débito, etc. 3. Obtenga el pago, probablemente Bitcoin: a. Busque una casa de cambio a través de la cual desee comprar un Bitcoin (el tiempo es esencial). b. Cree una cuenta/billetera y compre el Bitcoin. 4. Vuelva a conectar su computadora cifrada a Internet. 5. Instale el navegador TOR (opcional). 6. Determine la dirección de pago de Bitcoin. Esta se encuentra en la pantalla del ransomware o en un sitio TOR que se ha configurado para este caso específico de rescate. 7. Pague el rescate: transfiera el Bitcoin a la billetera del rescate. 8. Asegúrese de que todos los dispositivos que tengan archivos cifrados estén conectados a su computadora. 9. El descifrado de archivos debería comenzar en un plazo de 24 horas, pero a menudo se hace en unas pocas horas. 10. Determine el vector de la infección y abórdelo.

PASO 6: Protegerse en el futuro: desarrolle e implemente una lista de verificación para la prevención del ransomware, específica para su organización, con el fin de evitar futuros ataques.

Es un hecho que el ransomware está aquí para quedarse en el futuro inmediato. No es algo nuevo, por lo que las organizaciones deberían estar bien informadas sobre cómo evitar un ataque, además de cómo corregirlo en caso de que logre cifrar con éxito los datos o sistemas de la organización. Sin embargo, en los últimos años, los ataques han cambiado, por lo que estos son los mejores pasos de prevención que puede seguir:

- Higiene básica de ciberseguridad. Mejorar la higiene básica de ciberseguridad es la defensa más importante contra cualquier tipo de ataque, incluido el ransomware. La higiene de ciberseguridad puede significar muchas cosas diferentes, pero un buen punto de partida es asegurarse de contar con prácticas sólidas de gestión de vulnerabilidades y de que todos los dispositivos tengan los últimos parches de seguridad. Entre otras precauciones básicas de seguridad, se incluyen la ejecución de software antivirus actualizado, la restricción del acceso a sistemas que no puedan cumplir la normativa y otras medidas que ya tomaría para el cumplimiento normativo.

- Pruebas de penetración. Una vez que se haya establecido la higiene básica de ciberseguridad, un paso más puede ser contratar a especialistas en pruebas de penetración para asegurarse de que todo lo que esté conectado a Internet en su organización esté protegido. Al descubrir qué medios o mecanismos podrían usar los atacantes para hackear o ejecutar un ataque de fuerza bruta para acceder a aplicaciones o sistemas internos eludiendo otras protecciones, como los firewalls, puede tomar medidas para corregir esas áreas antes de que los malhechores las encuentren.

- Debates de la Junta. La ciberseguridad se está convirtiendo cada vez más en un problema a nivel de la junta directiva. Esto se debe a que un ataque puede tener un impacto significativo en los ingresos, la marca, la reputación y las operaciones en curso de una organización. Por ello, merece la pena tener una conversación específica a nivel directivo sobre el ransomware para asegurarse de que entiendan los riesgos específicos que podría suponer para la empresa, y de que haya presupuesto disponible para prevenir o limitar los daños de un ataque. Esta conversación resultará fundamental si la empresa desea implementar protecciones adicionales, como la mejora de la higiene cibernética, o poner en marcha tecnologías reactivas automatizadas para limitar la propagación de un ataque.

- Capacitación personalizada. Hay una vulnerabilidad que ha demostrado su eficacia una y otra vez como punto de entrada para los ataques: las personas. Puede comprar toda la mejor tecnología de ciberseguridad más avanzada, pero si no capacita a su personal, será vulnerable. La capacitación para prevenir el ransomware comienza por enseñar al personal a reconocer los ataques de phishing y qué hacer si sospechan de uno. Esto es importante porque ―aunque muchos usuarios han mejorado― el phishing y la ingeniería social siguen siendo dos de las formas más eficaces para que un atacante consiga entrar en su organización. Enseñar a los usuarios a validar las URL o a evitar por completo hacer clic en enlaces o archivos adjuntos puede contribuir en gran medida a la protección contra todo tipo de ataques.

Además de prevenir un ataque, el liderazgo de seguridad también puede pensar en agregar capacitación específica para la respuesta al ransomware. Es bastante fácil para el personal saber cuándo ha sido atacado por un ransomware: su pantalla de trabajo puede desaparecer y puede aparecer un elemento emergente que le dirige a una URL para pagar el ransomware (probablemente en bitcoin). Capacitar a los usuarios sobre los pasos que pueden seguir en respuesta o proporcionarles un punto de contacto de emergencia en el equipo de seguridad puede hacer que se sientan más en control ante el pánico por un ataque. - Limite el alcance de un ataque. La protección contra el ransomware debe incluir no solo la prevención de un ataque, sino también la adopción de medidas para minimizar los daños en caso de que se produzca uno. Para ello, se debe contar con herramientas, como los sistemas SIEM, capaces de identificar los patrones de comportamiento y la heurística de un ataque, y comenzar a aislar y corregir automáticamente esos sistemas cuando se detectan indicadores. También significa adoptar herramientas como la segmentación de la red, que puede impedir el movimiento lateral de un ataque a través de la red.

Vector de correo electrónico: el escenario más frecuente es el de un archivo adjunto a un mensaje de correo electrónico que simula ser un archivo inofensivo. Muchas veces los hackers envían un archivo con múltiples extensiones para tratar de ocultar el verdadero tipo de archivo que está recibiendo. Si un usuario recibe un correo electrónico de phishing con un archivo adjunto o incluso un enlace a una descarga de software, e instala o abre ese archivo adjunto sin verificar su autenticidad y la intención del remitente, se puede producir directamente una infección de ransomware. Esta es la forma más común en que el ransomware se instala en la computadora de un usuario.

Descarga oculta: cada vez más, las infecciones se producen a través de descargas ocultas, en las que visitar un sitio web comprometido con un navegador o complemento de software antiguo o una aplicación de terceros sin parchear puede infectar una máquina. El sitio web comprometido ejecuta un kit de exploits (EK) que busca vulnerabilidades conocidas. A menudo, un hacker descubre un error en un software que se puede aprovechar para permitir la ejecución de código malicioso. Una vez que se descubren, el proveedor de software suele detectarlos y parchearlos rápidamente, pero siempre hay un período en el que el usuario del software es vulnerable.

Vector de software gratuito: otra forma común de infectar la máquina de un usuario es ofrecer una versión gratuita de un software. Puede tratarse de versiones “crackeadas” de juegos o software costosos, juegos gratuitos, “mods” de juegos, contenido para adultos, protectores de pantalla o software falso que se anuncian como una forma de hacer trampas en los juegos en línea o de eludir el muro de pago de un sitio web. Al aprovecharse del usuario de esta forma, los hackers pueden eludir cualquier firewall o filtro de correo electrónico. Al fin y al cabo, ¡el propio usuario descargó directamente el archivo! Un ejemplo es un ataque de ransomware que se aprovechó de la popularidad del juego Minecraft ofreciendo un “mod” a los jugadores. Cuando lo instalaban, el software también instalaba una versión durmiente del ransomware que se activaba semanas después.

Uno de los métodos que los ciberdelincuentes utilizan para instalar software malicioso en una máquina es aprovechar una de estas vulnerabilidades sin parches. Los ejemplos de vulnerabilidades de seguridad pueden ir desde vulnerabilidades en una versión no parcheada de Adobe Flash, un error en Java o un explorador web antiguo, hasta un sistema operativo anticuado y sin parches.

Protocolo de Escritorio Remoto (RDP): las sesiones de Protocolo de Escritorio Remoto (RDP) expuestas a través de Internet son otro medio muy común de infectar redes. Las sesiones de RDP se utilizan para iniciar sesión de forma remota en computadoras con Windows y permiten al usuario controlarlas como si se encontrara frente a ellas. La tecnología suele utilizar el puerto 3389 para comunicarse, y muchas organizaciones permiten el tráfico desde Internet a través de su firewall, de modo que las personas puedan acceder de forma remota a la computadora. Los hackers se han vuelto cada vez más hábiles para atacar estas computadoras expuestas y utilizarlas para propagar malware dentro de una red. RDP se explota como resultado de una vulnerabilidad sin parchear o la adivinación de contraseñas debido a que las víctimas eligieron contraseñas muy débiles o no activaron las protecciones de bloqueo de cuentas.

- Haga clic en Iniciar para iniciar RanSim o haga doble clic en el ícono de RanSim en su escritorio.

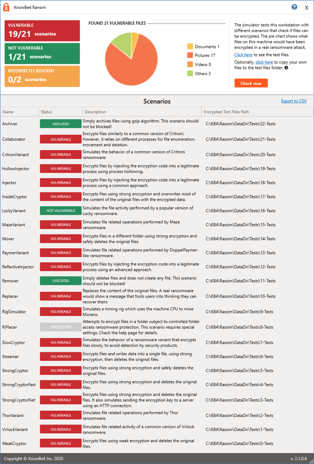

- Haga clic en el botón Verificar ahora para iniciar el software RanSim. Tras hacer clic, RanSim ejecutará 21 escenarios de infección distintos. También ejecutará dos escenarios de “falsos positivos”, que su antivirus debería permitir ejecutar.

- Una vez que se completen los escaneos, una pantalla de resultados mostrará si su sistema es vulnerable o no, con base en cada uno de los 21 escenarios y los dos escenarios de falsos positivos. También habrá un recuento de cuántos archivos habrían sido vulnerables si se hubiera producido un ataque real de ransomware.

Si lo desea, puede realizar comprobaciones adicionales haciendo clic nuevamente en el botón Verificar ahora. Después de ejecutar su primer análisis, tiene la opción de agregar sus propios archivos de prueba a la carpeta de archivos de prueba. Esos archivos se utilizarán en cualquier comprobación adicional que realice con RanSim para determinar si son vulnerables al cifrado por un ataque de ransomware.

Consulte el Manual del producto RanSim completo para obtener más detalles.

Una vez que RanSim haya terminado de ejecutar todos los escenarios de prueba, podrá descargar un archivo CSV con la información que encontró después de iniciar RanSim. Este CSV se puede utilizar para comparar cómo resisten sus archivos a los distintos ataques de ransomware. Puede encontrar el enlace de descarga en la esquina superior derecha de la página de resultados.

Estos resultados se pueden utilizar para proteger los documentos y archivos que no hayan superado alguno de los escenarios de infección. La implementación de una capacitación en concientización sobre seguridad para preparar a sus usuarios sobre lo que pueden hacer para identificar un ataque de phishing reducirá el riesgo de que su organización sea víctima de un ataque de ransomware.

Consulte el Manual del producto RanSim completo para obtener más detalles.

¡Sí! Aunque se ha desacelerado la aparición de nuevas cepas, el ransomware se ha vuelto bastante peligroso y cada vez es mucho más sofisticado. Al principio, los hackers se dirigían sobre todo a los consumidores, y cifraban inmediatamente después de la ejecución. Más adelante, las bandas de ransomware se dieron cuenta de que ganarían mucho más dinero dirigiéndose a las empresas. En un principio, se propagaban como un gusano por las organizaciones, y recopilaban credenciales y cifraban archivos en el camino. Ahora los responsables de las amenazas tienen un enfoque mucho más inteligente. Una vez que han ingresado, el malware “marca casa” para que el hacker pueda hacer un análisis completo de qué datos son los más valiosos para su víctima, cuánto pueden pedir de forma realista y qué pueden cifrar que les permita cobrar antes.

La mayoría de las bandas de ransomware ahora exfiltran sus datos más valiosos y amenazan con exponerlos en sitios web de acceso público como método adicional de extorsión. Algunos de estos delincuentes le hacen pagar dos veces, una por la clave de descifrado y otra para eliminar los datos que robaron. Solo en los Estados Unidos, un consorcio de seguros de ciberseguridad afirma estar pagando un millón de dólares al día en pagos por ransomware a estas bandas de delincuentes.

Esa cifra no incluye los costos de recuperación y tiempo de inactividad, que pueden superar ampliamente el costo del rescate. En la actualidad, hay decenas de miles de víctimas del ransomware, incluidos distritos escolares, departamentos de policía y ciudades enteras. Es importante comprender que no solo las grandes organizaciones son el objetivo, sino que también las organizaciones pequeñas y medianas están en riesgo.

Los ciberdelincuentes utilizan constantemente la ingeniería social y actualizan sus temas de ransomware para mantenerse al día. Algunos temas incluyen la variante del FBI, el Servicio de Impuestos Internos e incluso, tristemente, ahora el ransomware con temática de pandemia del COVID-19. Además de actualizar los temas, los ciberdelincuentes también están desarrollando nuevas formas creativas de propagar el ransomware. Entre ellas, se incluye la oferta de cepas de ransomware como servicio (RaaS), como “Dot” o “Philadelphia”, en las que ofrecen devolverle los archivos gratis si infecta a otras dos organizaciones. Incluso hay videos de marketing en YouTube para algunas cepas de ransomware.