RanSim

Nossa ferramenta de software de ransomware gratuita verificará o grau de vulnerabilidade da sua rede a ataques de ransomware e criptomineração.

Sua rede é eficaz contra infecções por ransomware quando os funcionários caem em ataques de engenharia social?

O software "RanSim" oferece uma visão rápida da eficácia da sua proteção de rede existente.

Ele testará 24 cenários de infecção por ransomware e 1 cenário de infecção de criptomineração e mostrará se uma estação de trabalho está vulnerável.

Como o RanSim funciona:

- Simulação 100% inofensiva de infecções reais por ransomware e criptomineração

- Não usa nenhum dos seus arquivos

- Testa 25 tipos de cenários de infecção

- Basta baixar o instalador e executá-lo

- Resultados em poucos minutos!

OBSERVAÇÃO: criado para estações de trabalho com Windows 10+. O RanSim não altera nenhum arquivo existente no disco. Como parte do software, o RanSim enumera todos os arquivos nos discos locais. Para fins de criptografia, os arquivos de dados simulados são baixados da Internet.

Quero baixar o RanSim

Conceito de ransomware

O ransomware é um malware perigoso que impede o acesso dos usuários a seus dispositivos ou bloqueia o acesso a arquivos até que um valor em dinheiro ou resgate seja pago. Os ataques de ransomware causam inatividade, perda de dados e possível furto de propriedade intelectual; em certos setores, o ataque é considerado uma violação de dados.

Saiba mais sobre exemplos de ransomware, phishing em dispositivos móveis e como prevenir ataques em nosso Guia Definitivo sobre Ransomware.

Perguntas frequentes sobre ransomware

ETAPA 1: desconecte tudo. Desconecte os computadores infectados da rede e desligue todos os recursos sem fio: Wi-Fi, Bluetooth, NFC.

ETAPA 2: identifique o alcance da infecção. Procure pelos seguintes sinais de criptografia:

a. Unidades mapeadas ou compartilhadas

b. Pastas mapeadas ou compartilhadas de outros computadores

c. Todos os tipos de dispositivo de armazenamento de rede

d. Discos rígidos externos

e. Todos os tipos de dispositivo de armazenamento USB (pen drives, cartões de memória telefones/câmeras conectados)

f. Armazenamento em nuvem: DropBox, Google Drive, OneDrive etc.

ETAPA 3: determine se foram furtados dados ou credenciais. Procure por indícios de vazamentos de dados em logs e no software de DLP. Procure por arquivos inesperadamente grandes (por exemplo, zip, arc etc.) que contenham dados confidenciais que possam ter sido usados como arquivos preparatórios. Localize malware, ferramentas e scripts que possam ter sido usados para procurar e copiar dados. Um dos indicativos mais precisos da ocorrência de furto de dados por ransomware é o próprio aviso do grupo criminoso envolvido, informando que seus dados e/ou credenciais foram furtados.

ETAPA 4: identifique o tipo de ransomware. Qual é o tipo/família de ransomware? Por exemplo: Ryuk, Dharma, SamSam etc.

ETAPA 5: identifique a resposta. Agora que você conhece o alcance do dano e o tipo de ransomware utilizado, pode tomar uma decisão mais informada sobre o que fazer. As soluções são muitas. Veja um resumo das possíveis respostas:

Resposta 1: se houve furto de dados ou credenciais 1. Verifique se é necessário pagar resgate para impedir que os dados ou credenciais sejam divulgados por hackers. 2. Se houver pedido de resgate, você pode pular as etapas 1 e 3 da Resposta 2 de recuperação.

Resposta 2: se não houver pedido de resgate e for necessário restaurar os arquivos do backup 1. Localize seus backups. a. Certifique-se de que todos os arquivos necessários estejam lá. b. Verifique a integridade dos backups (mídia não permite leitura ou arquivos danificados, por exemplo). c. Se possível, verifique se existem cópias de sombra (pode não ser viável em ransomwares mais novos) d. Verifique se há versões anteriores dos arquivos armazenadas em nuvem, como DropBox, Google Drive, OneDrive. 2. Remova o ransomware do sistema infectado. 3. Restaure seus arquivos com os backups. 4. Identifique o vetor da infecção e resolva.

Resposta 3: tente descriptografar. 1. Identifique o tipo e a versão do ransomware, se possível. 2. Procure uma ferramenta de descriptografia. Talvez ainda não exista nenhuma para as versões mais novas. Se tiver sucesso, continue. 3. Conecte a mídia de armazenamento que contém arquivos criptografados (discos rígidos, pen drives etc). 4. Descriptografe os arquivos. 5. Identifique o vetor da infecção e resolva.

Resposta 4: não faça nada (você perderá os arquivos). 1. Remova o ransomware 2. Faça backup dos arquivos criptografados para uma possível descriptografia no futuro (opcional).

Resposta 5: negocie ou pague o resgate. 1. Se possível, tente negociar um valor mais baixo e/ou um prazo de pagamento maior. 2. Determine as formas de pagamento aceitáveis para o tipo de ransomware: Bitcoin, Cash Card etc. 3. Obtenha o valor, provavelmente em Bitcoin: a. Procure uma corretora para comprar os Bitcoins (o tempo é um fator essencial). b. Crie uma conta/carteira e compre os Bitcoins. 4. Reconecte o computador criptografado à internet. 5. Instale o navegador TOR (opcional). 6. Identifique o endereço para pagamento dos Bitcoins. Ele estará localizado na tela do ransomware ou em um site TOR configurado especialmente para o caso. 7. Pague o resgate: transfira os Bitcoins para a carteira do resgate. 8. Certifique-se de que todos os dispositivos que possuem arquivos criptografados estejam conectados ao seu computador. 9. A descriptografia do arquivo deve começar em 24 horas, mas geralmente acontece em apenas alguns horas. 10. Identifique o vetor da infecção e resolva.

ETAPA 6: proteja-se contra ataques futuros. Crie e implemente uma lista de verificação de prevenção a ransomware, específica para a sua organização, para evitar futuros ataques.

Não há dúvida de que o ransomware veio para ficar, o que não é nenhuma novidade. Logo, as organizações já devem ter experiência na prevenção de ataques e remediação de invasões que conseguem criptografar seus dados e/ou sistemas. No entanto, os ataques mudaram nos últimos anos. Por isso, as melhores medidas de prevenção são:

- Higiene básica em segurança cibernética. Melhorar a higiene básica em segurança cibernética é a forma de defesa mais importante contra qualquer tipo de ataque, inclusive ransomware. A higiene de segurança cibernética pode envolver várias medidas, mas um bom ponto de partida é implementar boas práticas de gerenciamento de vulnerabilidades e manter todos os dispositivos atualizados com os últimos patches de segurança. Entre outras medidas preventivas estão a realização de varreduras com software antivírus atualizado, a restrição de acesso a sistemas que não estejam dentro da conformidade e outras ações que você já executa para fins de conformidade regulatória.

- Teste de penetração. Depois de garantir a higiene de segurança cibernética, o próximo passo pode ser a realização de testes de penetração para assegurar a proteção de tudo que tem contato com a internet. Após identificar quais meios ou mecanismos os invasores podem hackear ou usar para ultrapassar firewalls e outras proteções, forçar um ataque e ganhar acesso a aplicativos ou sistemas internos, você pode agir para corrigir essas áreas antes que elas sejam detectadas por agentes mal-intencionados.

- Assunto para a Diretoria. Cada vez mais, a segurança cibernética é assunto para o alto escalão da administração. Um ataque pode causar um impacto significativo na receita, na marca, na reputação e nas operações contínuas de uma organização. Por isso, é importante discutir sobre ransomware com a diretoria para garantir que todos entendam os riscos específicos para o negócio e que haja orçamento para prevenir ou limitar os danos causados por esses ataques. Essa conversa será fundamental se a empresa quiser implementar outras medidas de proteção, como uma melhor higiene de segurança cibernética ou a implantação de tecnologias reativas automatizadas para conter o alcance de um ataque.

- Treinamento personalizado. Uma vulnerabilidade tem se mostrado preocupante como ponto de entrada de ataques: as pessoas. Você pode comprar as melhores tecnologias de segurança cibernética, mas se não treinar seus funcionários, estará vulnerável. O treinamento para prevenir ransomware começa ensinando os funcionários a reconhecer ataques de phishing e como agir diante de uma suspeita de ataque. E isso é importante porque, embora muitos usuários estejam mais atentos, o phishing e a engenharia social ainda são as duas formas mais eficazes de explorar brechas de segurança. Simplesmente ensinar o usuário a validar URLs e evitar clicar em links ou anexos pode não ser suficiente para proteger a sua organização contra todos os tipos de ataques.

Além de prevenir ataques, os líderes de segurança também podem considerar adicionar um treinamento específico de resposta a ransomware. O funcionário pode facilmente reconhecer quando foi vítima desse tipo de ataque: a tela de trabalho pode sumir e surge uma mensagem pop-up direcionando-o para um URL para pagamento do resgate (provavelmente em bitcoin). Fornecer treinamento sobre o procedimento a ser realizado ou disponibilizar um contato de emergência da equipe de segurança pode fazer com que o usuário sinta que tem mais controle sobre a situação em caso de ataque. - Contenção do alcance de um ataque. A proteção contra ransomware deve incluir, além da prevenção de ataques, medidas para minimizar os danos de um ataque bem-sucedido. Isso começa com a implantação de ferramentas adequadas, como sistemas SIEM que conseguem identificar os padrões de comportamento e a heurística do ataque, e isolar e corrigir automaticamente esses sistemas quando certos indicadores são sinalizados. Também é necessário adotar ferramentas como a segmentação de rede, que pode impedir a movimentação lateral de ataques na rede.

Vetor de e-mail (Sem dúvida, o cenário mais comum envolve anexos de e-mail disfarçados de arquivos inofensivos.) Muitas vezes, o hacker enviará um arquivo com várias extensões, na tentativa de esconder o verdadeiro tipo de arquivo que você está recebendo. Se um usuário receber um e-mail de phishing com anexo ou link para baixar um software e instalar ou abrir o anexo sem verificar sua autenticidade e a intenção do remetente, isso pode causar uma infecção por ransomware. Essa é a forma mais comum de instalar ransomware no equipamento do usuário.

Drive-by-Download - É um método de infecção cada vez mais comum que envolve o acesso a um site comprometido, por meio de um navegador ou plug-in de software antigo ou um aplicativo de terceiro com segurança desatualizada. O site comprometido executa um kit de exploração (EK) que procura por vulnerabilidades conhecidas. Geralmente, o hacker descobre um erro em uma parte do software que pode ser explorada e permitir a execução de código mal-intencionado. Uma vez localizada, a vulnerabilidade normalmente é identificada e corrigida pelo fornecedor do software, mas mesmo assim o software fica vulnerável por um período.

Vetor do software gratuito - Uma outra maneira comum de infectar máquinas de usuários é oferecer uma versão gratuita de um software. Isso pode ser feito de várias maneiras, como versões falsificadas de jogos ou softwares caros, jogos gratuitos, jogos modificados, conteúdo adulto, protetores de tela e software falso anunciados como forma de trapacear em jogos online ou burlar paywalls. Ao ludibriar o usuário dessa forma, o hacker consegue fugir de qualquer firewall ou filtro de e-mail. Afinal de contas, o próprio usuário baixou o arquivo! Um bom exemplo é o ataque de ransomware que explorou a popularidade do jogo Minecraft oferecendo uma "modificação" para os jogadores. Uma vez instalado, o software também trazia uma versão latente do ransomware que era ativada semanas depois.

Uma das formas utilizadas pelos criminosos cibernéticos para instalar software mal-intencionado em um computador é por meio da exploração de vulnerabilidades desprotegidas. Os exemplos vão desde as fragilidades de uma versão desatualizada do Adobe Flash, um bug no Java ou um navegador antigo até um sistema operacional defasado e sem atualizações de segurança.

Protocolo da Área de Trabalho Remota (RDP) - Uma outra maneira comum de infectar redes é por meio das sessões do Protocolo de Área de Trabalho Remota (RDP). As sessões do RDP são usadas para entrar remotamente em um computador Windows e permitem que o usuário controle a máquina como se estivesse fisicamente presente onde ela está. Em geral, essa tecnologia utiliza a porta 3389 para se comunicar, e muitas organizações permitem que o tráfego da internet passe por suas firewalls, para que as pessoas consigam acessar remotamente o computador. Os hackers estão cada vez mais hábeis em atacar esses computadores expostos e usá-los para espalhar malware em uma rede. O RDP é explorado devido às suas vulnerabilidades de segurança desatualizada ou à adivinhação de senhas porque as vítimas escolheram senhas muito fracas e/ou não ativaram proteções de bloqueio de conta.

- Selecione Iniciar para iniciar o RanSim ou clique duas vezes no ícone RanSim da área de trabalho.

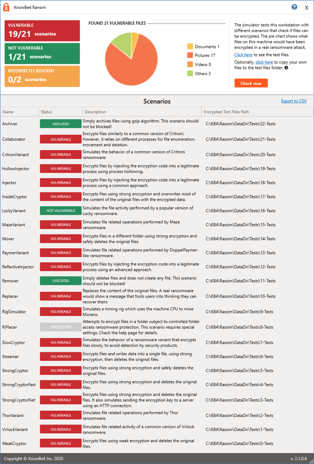

- Selecione o botão Check now para iniciar o software RanSim. O RanSim executará 21 cenários de infecção diferentes, além de cenários de "falsos positivos", que seu antivírus deverá permitir.

- Ao fim da varredura, uma tela de resultados indicará se seu sistema está vulnerável ou não, com base nos 21 cenários e nos dois cenários de falso positivo executados. Também será mostrada a quantidade de arquivos que estariam vulneráveis se ocorresse um ataque de ransomware real.

Se quiser, você pode realizar outras verificações selecionando novamente o botão Verificar Agora. Após a conclusão da primeira análise, você pode adicionar seus próprios arquivos de teste para examinar pastas de arquivos. Esses arquivos serão usados em todas as outras verificações que você realizar com o RanSim, para verificar se estão vulneráveis a serem criptografados em um ataque de ransomware.

Consulte o Manual do Produto RanSim completo para obter mais detalhes.

Depois que o RanSim tiver concluído todos os cenários de teste, você pode baixar um arquivo CSV contendo as informações encontradas. Esse arquivo pode ser usado para comparar como os seus arquivos se comportaram durante diferentes ataques de ransomware. O link de download pode ser encontrado no canto superior direito da página Resultados.

Esses resultados podem ser usados para proteger documentos e arquivos que não apresentaram bom resultado nos cenários de infecção. Você pode reduzir o risco de a organização ser vítima de um ataque de ransomware implementando um treinamento de conscientização em segurança, a fim de preparar os usuários para identificar um ataque de phishing.

Consulte o Manual do Produto RanSim completo para obter mais detalhes.

Ótimo! O surgimento de novas variantes diminuiu, mas o ransomware se tornou extremamente perigoso e destrutivo, e está ficando muito mais sofisticado. No começo, os hackers costumavam atacar consumidores, e o ransomware começava a criptografar logo após a execução. Depois, as quadrilhas de ransomware perceberam que poderiam lucrar mais atacando empresas. Antes, o ransomware se espalhava como um worm pela organização, capturando credenciais e criptografando arquivos por onde passava. Hoje os criminosos usam táticas cada vez mais inteligentes. Após a invasão, o malware estabelece conexão com seu servidor de origem, possibilitando ao hacker avaliar quais dados têm maior valor estratégico, quanto é viável exigir como resgate e quais ativos devem ser criptografados para aumentar as chances de um pagamento rápido.

Atualmente, a maioria das quadrilhas de ransomware extrai os dados mais valiosos das vítimas e ameaça divulgá-los em sites acessíveis ao público como uma tática extra de extorsão. Alguns desses criminosos exigem pagamento dobrado: um pela chave de descriptografia e outro para excluir os dados furtados. Somente nos EUA, um único consórcio de seguro de segurança cibernética afirmou pagar US$1 milhão por dia em resgates de ransomware a essas quadrilhas.

O valor não inclui os custos de recuperação e inatividade, que podem ultrapassar o que foi pago pelo resgate. Até agora, o ransomware já atingiu dezenas de milhares de vítimas, incluindo distritos escolares, delegacias de polícia e cidades inteiras. É importante compreender que as grandes organizações não são os únicos alvos. Pequenas e médias organizações também enfrentam esse risco.

Os criminosos cibernéticos fazem uso contínuo da engenharia social e atualizam os temas de ransomware para acompanhar as tendências. Alguns temas incluem variantes de ransomware envolvendo a Polícia Federal, a Receita Federal e, infelizmente, a pandemia de COVID-19. Além de reciclar os temas, os criminosos cibernéticos também criam novas maneiras de disseminar o ransomware. Entre elas estão a oferta de tipos de ransomware como serviço (RaaS), como o "Dot" ou o "Philadelphia", mediante os quais eles oferecem a devolução dos arquivos sem custo se você concordar em infectar duas outras organizações. Existem até vídeos de marketing no YouTube sobre alguns tipos de ransomware.